漏洞详情

漏洞简介

F5官网发布安全公告,披露F5 BIG-IP存在一处远程代码执行漏洞(CVE-2022-1388)。漏洞存在于iControl REST组件中,未经身份验证的攻击者可以发送请求绕过BIG-IP中的iControl REST认证,进而导致可以在目标主机上执行任意系统命令、创建或删除文件或禁用BIG-IP上的服务。

F5是负载均衡的老前辈,一直以来都以功能强大,性能稳定著称,很多功能其实是软负载无法做到的。

F5 BIG-IP用作HTTP负载均衡器的主要功能:

1、F5 BIG-IP提供12种灵活的算法将所有流量均衡的分配到各个服务器,而面对用户,只是一台虚拟服务器。

2、F5 BIG-IP可以确认应用程序能否对请求返回对应的数据。假如F5 BIG-IP后面的某一台服务器发生服务停止、死机等故障,F5会检查出来并将该服务器标识为宕机,从而不将用户的访问请求传送到该台发生故障的服务器上。这样,只要其它的服务器正常,用户的访问就不会受到影响。宕机一旦修复,F5 BIG-IP就会自动查证应用保证对客户的请求作出正确响应并恢复向该服务器传送。

3、F5 BIG-IP具有动态Session的会话保持功能,笔者也是在网站中使用的F5将用户IP与Session通过F5进行的绑定,使其Session保持一致。

4、F5 BIG-IP的iRules功能可以做HTTP内容过滤,根据不同的域名、URL,将访问请求传送到不同的服务器。

漏洞利用条件

该漏洞是由于iControl REST组件的身份验证功能存在缺陷,未经身份验证的恶意攻击者,可以通过构造特殊的恶意请求发送至BIG-IP服务器,从而能够绕过身份验证,在目标服务器上执行任意命令、创建或删除文件、禁用服务等。

漏洞影响范围

环境配置

主机系统:MacBook Pro Big Sur

复现

从官网https://downloads.f5.com/esd/productlines.jsp下载虚拟镜像,本地复现:

选择镜像需要在受影响版本内的虚拟机ova包

导入完成后打开该虚拟机,需要获取该虚拟机的ip,终端输入用户名root 密码 default登录后输入ifconfig mgmt即可查看ip(admin/admin 也可以登陆)

(密码Fuckyou123)

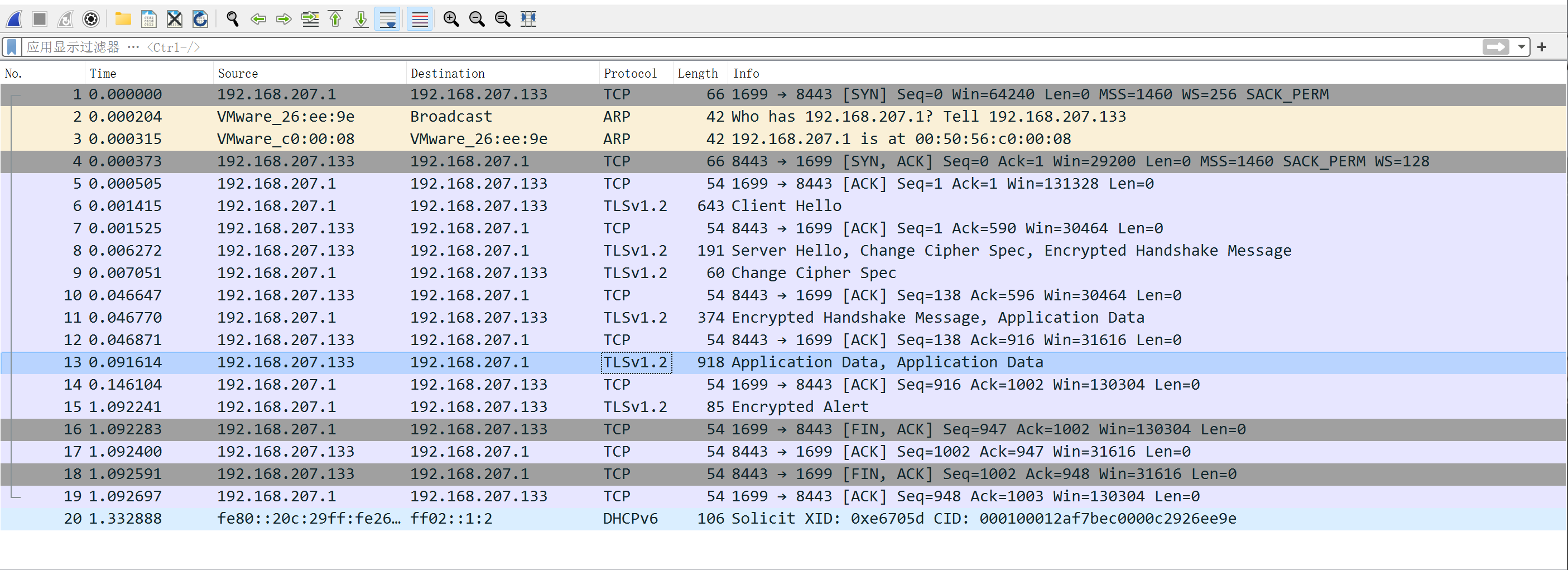

然后在浏览器输入https://<ip>打开看到登录界面抓包即可

流量是https加密的。

企业中有负载均衡,会把https解密成http,在进行检测